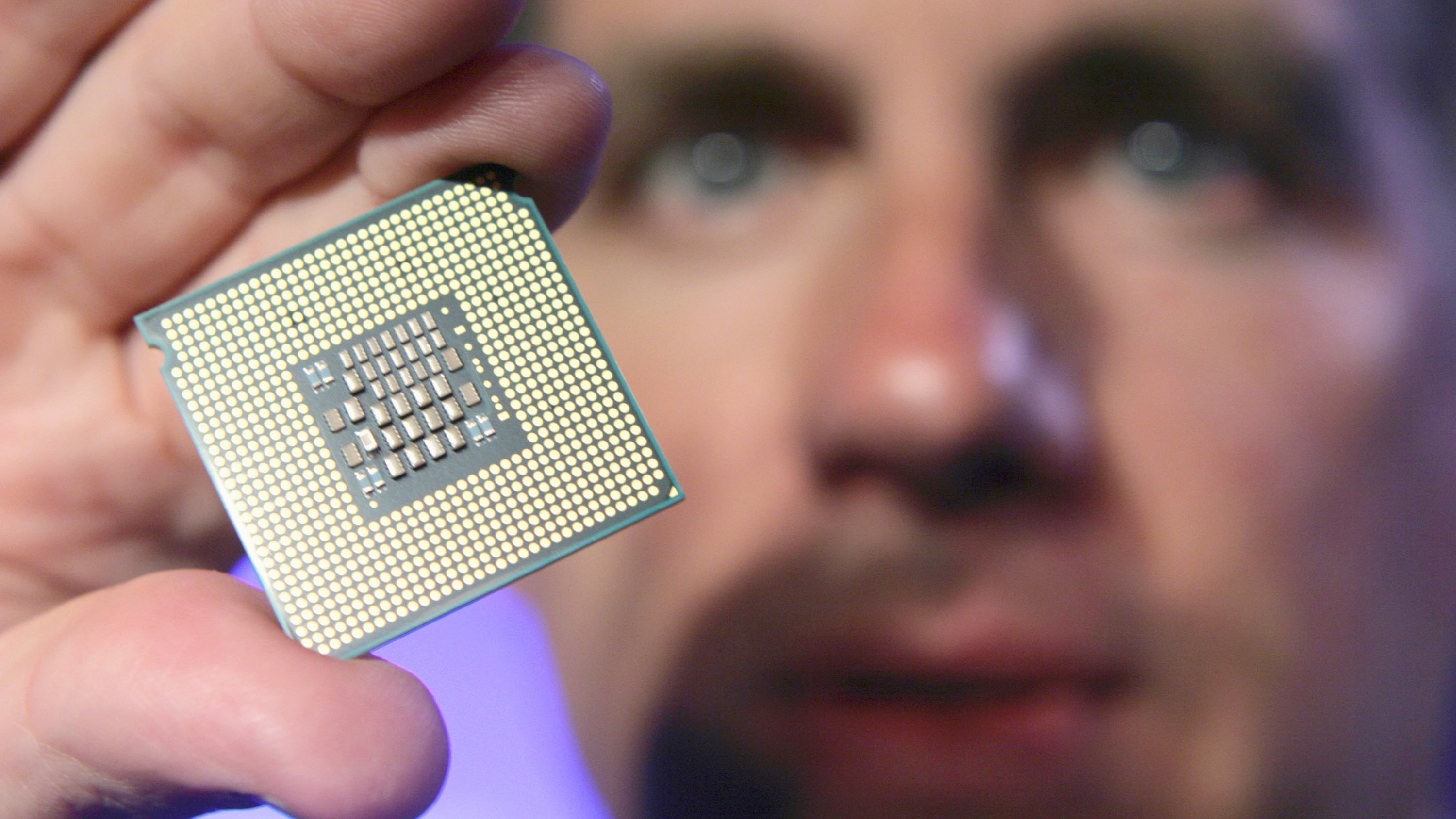

Minden, amit a processzorokat érintő biztonsági résekről tudnod kell! (Meltdown, Spectre)

Az Intel, AMD és AMR processzorokban fedeztek fel hibákat, melyeken keresztül adatokat lehet kinyerni.

0A “Meltdown” és “Spectre” fantázianéven futó hibák (pontosabban hibasorozatok) a legnagyobb processzorgyártók termékeit érintik. A “Meltdown” (Leolvadás) csak az Intel processzorokban található meg, a nevét pedig arról a tulajdonságáról kapta, hogy szinte leolvasztja azokat a biztonsági határvonalakat, amik normális esetben a hardver védelmét jelentik. A “Spectre” (Fantom) az Intel, AMD és ARM chipeket is befolyásolja. Mindkét hibát fel lehet használni annak érdekében, hogy adatok sajtoljunk ki egy kiszemelt áldozat gépének memóriájából - nincsenek biztonságban sem a fotók, sem az üzenetek, sem a jelszavak. Az Apple már nekiállt kijavítani a “Meltdown”-t a macOS-en belül, addig is lássuk, mit kell tudnia a felhasználónak az ügyről.

Miért olyan bonyolult az egész? Ha hibát találtak, miért nem javítják gyorsan ki?

Nos, a probléma az, hogy nem egy-egy hibáról beszélünk. A két “exploit” apró kiskapuk sorozataiból áll, így sokkal hosszabb és macerásabb folyamat mindent visszaállítani a rendes kerékvágásba. Ami még nagyobb baj, hogy a processzorok felépítésével van gond, így szinte teljesen újra kell írni az operációs rendszerek alapjait annak érdekében, hogy a “Meltdown” és “Spectre” ne jelentsenek veszélyt a felhasználókra. Ez az oprendszer-újratervezés pedig lassulást is magával hozhat - nagyjából 30%-ot, ha hihetünk a kezdeti benchmarkoknak. Főleg Windows-ra és Linuxra vonatkozik, de függ a gépben lévő chip típusától és modelljétől is.

Akkor mi is pontosan ez a “Meltdown” és “Spectre”?

Ezek a modern CPU-kban (central processing unit, központi feldolgozóegység) megtalálható hibák, melyeken keresztül adat “szondázható” ki az érintett gépből. A “Meltdown”-nal a rendszermagból, a “Spectre”-rel más felhasználók futó programjaiból nyerhető ki információ.

Ki találta meg őket?

A “Meltdown”-ra három, egymástól független csapat is rálelt:

- Jann Horn (Google Project Zero),

- Werner Haas, Thomas Prescher (Cyberus Technology),

- Daniel Gruss, Moritz Lipp, Stefan Mangard, Michael Schwarz (Graz University of Technology)

A “Spectre”-t pedig két személy, Jann Horn és Paul Kocher fedezte föl néhány másik szakemberrel karöltve.

Melyik Intel processzorok érintettek?

Szinte mindegyik x86-os és x64-es chipset, visszamenően 1995-ig. A cég már reagált is a hírekre:

“Az Intel, és más technológiával foglalkozó cégek figyelme fel lett hívva egy újfajta biztonsági résre, mely rossz szándékkal történő kihasználása esetén jogtalanul adat nyerhető ki a számítástechnikai eszközökből. Az Intel úgy gondolja, a hibán keresztül nem fertőzhető, módosítható vagy törölhető adat. A híresztelések, melyek szerint az exploit csak az Intel termékeiben található meg, hamisak; gyártótól és operációs rendszertől függetlenül több cég termékeiben is előfordul. Az Intel az AMD-vel, AMR-rel és sok egyéb gyártóval közösen dolgozva keresi a gyors és konstruktív megoldást. Már megkezdődtek a szoftver és firmware frissítések, melyek ezt a célt szolgálják. Néhány elemzéssel ellentétben az ezzel járó teljesítménybeli változás a terheléstől függ, és az átlagfelhasználó számára valószínűleg észrevétlen lesz. (…)”

A legtöbb Mac Intel processzort használ - hogyan érinti a Mac-eket a “Meltdown”?

A 2006-os váltás óta az Apple szintén az x81/x64-es processzorokat használja a Mac-ek gyártásakor. A High Sierra legfrissebb verziójában viszont már benne van a “Meltdown” javítása, szinte bárféle teljesítménycsökkenés nélkül. Hivatalos közleményt egyelőre nem kaptunk.

The question on everyone's minds: Does MacOS fix the Intel #KPTI Issue? Why yes, yes it does. Say hello to the "Double Map" since 10.13.2 -- and with some surprises in 10.13.3 (under Developer NDA so can't talk/show you). cc @i0n1c @s1guza @patrickwardle pic.twitter.com/S1YJ9tMS63 — Alex Ionescu (@aionescu) 2018. január 3.

Hogyan fogják megoldani a problémát?

Mivel a hardvert nem tudják patchelni, így a fejlesztők kénytelenek a szoftverben tenni azt. Már elkészültek a KAISER nevet kapott technológia első verziói, így bizakodhatunk, hogy már nem tart sokáig a gépek kiszolgáltatottsága.

A hiba javítása okozza a teljesítménycsökkenést?

Igen. A KAISER például szinte teljesen átdolgozza a processzor működését, így általánosan 5-30%-os visszaesés mutatkozik az alkatrészek teljesítményében.

Az AMD processzorokban is jelen van a “Meltdown”?

Egyelőre úgy tűnik, nem. Mostanáig csak a “Spectre” jelent meg az AMD termékein, a gyártó viszont úgy gondolja, az nem okozhat komoly problémát. A Fortune-nak tett nyilatkozatukban kijelentették, hogy szinte nulla az esély a chipek “szondázására”.

Mi a helyzet az ARM-mel? Az Apple ilyen chipeket használ az iPhone-ban, iPadben és Apple TV-ben, nem?

De. Az Apple az iPhone 5s óta az ARM által tervezett processzorokat használja. Ezek - az AMD chipekhez hasonlóan - csak a “Spectre” fenyegetése alatt állnak, a “Meltdown” egyelőre nem ütötte fel a fejét ezen a platformon.

Hogyan védekezhetünk a “Meltdown”-on keresztül indított támadások ellen?

Az otthoni felhasználók Mac-jein csak akkor használható ki a “Meltdown”, ha a támadó magán a támadott gépen futtatja a kódot. Magyarul nem elég, hogy fizikai hozzáférése kell legyen a géphez, még a malware-t is rá kell telepítenie, mielőtt bármit is meg tud szerezni a memóriából. Az Apple frissítései és javításai ezt a fenyegetést is enyhíteni fogják az idő előrehaladtával.

Hogyan védekezhetünk a “Spectre”-n keresztül indított támadások ellen?

Ez a fenyegetés sokkal több eszközre kiterjed, azonban úgy tűnik, a kihasználása is jóval bonyolultabb. Egyelőre nincs módszer a védekezésre; meg kell várnunk, mit tesznek a gyártók és a fejlesztők.

Nekem kell aggódnom? Ki kellene vágnom a gépem az ablakon?

Nem, egyelőre nem szükséges. Elég, ha folyamatosan figyeled a híreket, és szorgosan töltögeted a javításokat. Sajnos nincsen tökéletes kód vagy alkatrész. Voltak, vannak, és lesznek is bugok. Úgy tűnik, a gyártók szerencsére gyorsan észbe kaptak, és dolgozni kezdtek a megoldáson. A “Meltdown” és a “Spectre” sorsa a jövő zenéje.

Forrás: AppleRider/iMore

Kapcsolódó cikkek:

- Hatalmas veszély leselkedik a Mac felhasználókra - így kerülheted el, hogy a te gépedet is feltörjék

- Összeomlik és újraindul az iPhone-od december másodika óta? Itt a megoldás!

- Az Apple egy év használat után szándékosan lelassítja az iPhone-okat

MentésMentés